3.6 Bluetooth und WLAN

| Folien-Nr. und Quellenangabe | Inhalt | Didaktischer Hinweis |

|---|---|---|

| Folie Nr.14, Quelle: https://www.privacy-handbuch.de/handbuch_76.htm\ | Umgang mit WLAN und Bluetooth | Ziel: aufklären und Bewusstsein schaffen zur Reflektion und ggf. Veränderung des eigenen Nutzungsverhalten |

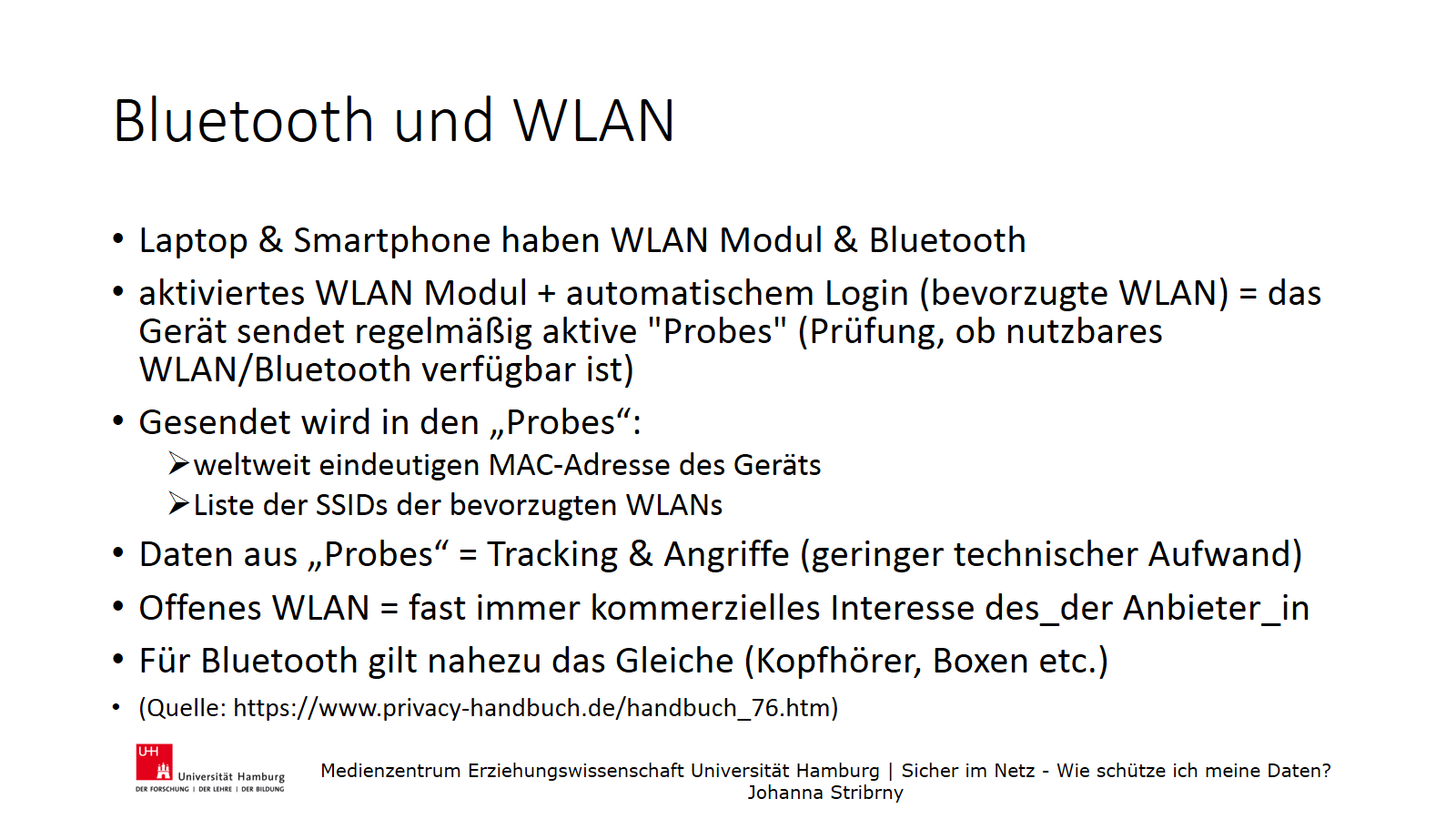

WLAN und Bluetooth ermöglichen sehr viele praktische Dinge, wie klassischer Weise den drahtlosen Datentransfer von einem Gerät zu einem anderen oder eben den Zugang zum Internet. Nahezu jedes tragbare technische Gerät, wie Notebooks oder Smartphones besitzen ein WLAN Modul und Bluetooth. Dieses Modul kann aktiviert oder eben auch deaktiviert werden. In dem Modul können Zugänge zu bestimmten WLAN- oder Bluetooth-Spots gespeichert werden, welches über einen Zeitraum hinweg eine Liste von genutzten Zugängen erzeugt, sofern diese Liste nicht regelmäßig gelöscht oder erst gar nicht gespeichert wird. Bei nahezu allen Nutzer_innen ist zu beobachten, dass die Module ihrer tragbaren Geräte eigentlich immer aktiviert sind, damit sich die Geräte sofort mit einem bekannten oder offenen Zugangspunkt verbinden (z.B. um kostenlos zu surfen). Die Geräte müssen, um den gewünschten Komfort zu ermöglichen permanent aktive "Probes" senden, um zu überprüfen, ob ein bekanntes/offenes WLAN doer Bluetooth in Reichweite ist, mit welchem sich das Gerät verbinden könnte. In den gesendeten Probes sind die weltweit eindeutigen MAC-Adresse des Geräts sowie die Liste der SSIDs der bevorzugten WLANs enthalten. Diese erzeugten Datenpakete eignen sich perfekt für das Tracking eines Geräts bzw. Person oder für Angriffe (Trojaner u.ä.); zudem ist beides kaum mit einem größeren technischen Aufwand verbunden. Die Intentionen für das Tracking oder einen Angriff sind bereits zu Anfang erläutert worden, für offene WLANs z.B. gilt fast immer, dass die Daten zu kommerziellen Zwecken von den Anbieter*innen genutzt werden. Für Bluetooth, welches sich in der letzten Zeit einer steigenden Beliebtheit erfreut (durch kabellose Kopfhörer und Boxen z.B.), gilt nahezu das Gleiche.

Aus der Perspektive des Schutzes der Privatsphäre ist daher zu empfehlen die Module nur dann zu aktivieren, wenn sich bewusst mit einem WLAN oder Bluetooth verbunden werden soll.