3.1 Gründe für die Erfassung von Daten

| Folien-Nr. und Quellenangabe | Inhalt | Didaktischer Hinweis |

|---|---|---|

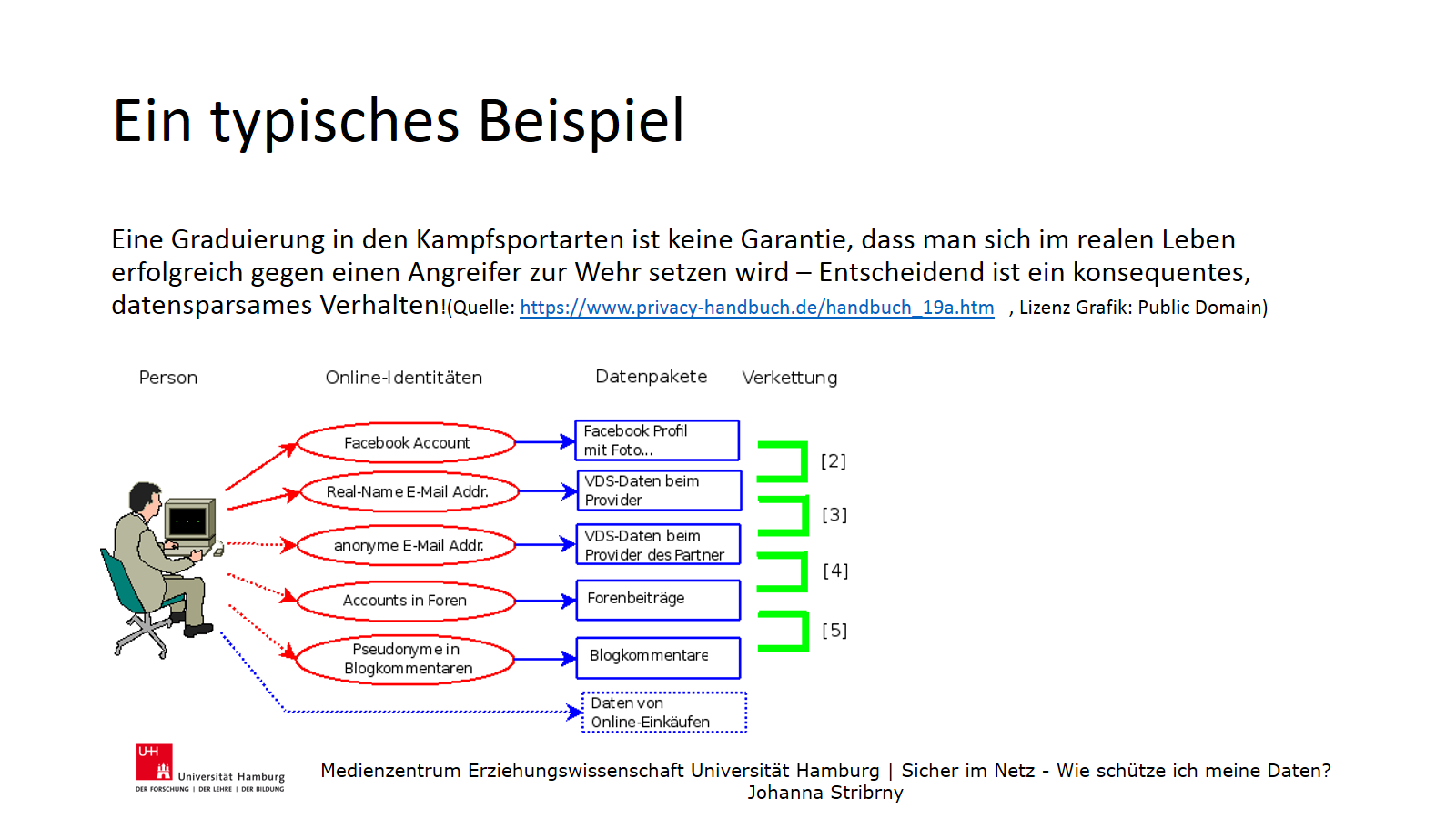

| Folien-Nr. 2, Quelle Text und Grafik: https://www.privacy-handbuch.de/handbuch_19a.htm\ | Grafik: Wie Datenpakete generiert, erhoben und benutzt werden können. | Ziel: Sensibilisierung der TN für Probleme und Grenzen des Datenschutz (ACHTUNG: Ängste ernst nehmen, aber keine Paranaoia oder Verschwörungstheorien (ver-)stärken). |

| Folien -Nr. 3+4, Quelle: https://www.privacy-handbuch.de/handbuch_19a.htm\ | Gründe für die Erfassung von Daten | Ziel: wie Folie 2 und aufklären, falls notwendig |

Inhaltliche Erläuterung: Mit den diversen Online-Identitäten sind verschiedene Datenpakete verknüpft, die irgendwo gespeichert und (nicht immer) öffentlich zugänglich sind. Für die verschiedenen Akteur_innen ist es ein leichtes diese Datenpakete zu verknüpfen und die daraus resultierenden Ergebnisse (z.B. die reale Identität mit Vorlieben etc.) für ihre Interessen zu nutzen.

Anhand der Grafik in der Folienpräsentation kann beispielhaft erklärt werden, wie das funktioniert.

Eine Person nutzt im Internet mit Hilfe eines Personal Computer (PC/Laptop) und vielleicht eines Smartphones folgende Dienste:

- Facebook (registriertes Profil)

- viele verschiedenen Webdienste (Suchanfragen, Wikipedia, Zeitungen etc.)

- Das anonyme E-Mail Postfach (kein Klarname)

- Foren und Blogeinträge

- Online-Einkäufe

Zu 1): Das Facebook Profil enthält umfangreiche und aufschlussreiche Daten, wie Fotos, Freundeskreis, Geburtsdaten (von der Person und Freund_innen), Emailadressen, gelegentlich auch Wohnanschriften etc.

Zu 2) Bei der Nutzung von vielen Webdiensten fallen kleine Datenkrümel an, z.B. durch Cookies der Websites, die Browser-Chronik und anderen Systemen

Zu 3) Das Realnamen-Emailpostfach und das anonyme Email-Postfach beinhalten immer im Header der Emails die IP-Adresse der*des Absender*in sowie meistens einen Zeitstempel. Diese Informationen werden sowohl im Postfach der*des Absender*in, als auch im Postfach der*des Empfänger*innen gespeichert.

Zu 4) In Foren und Blogs finden sich Postings, häufig mit den gleichen Pseudonymen. Dieses Pseudonym wird sehr häufig auch für die anonyme Mailadresse genutzt. Ebenso werden auch hier oft Datenkrümel verschiedener Facetten hinterlassen.

Zu 5) die verschiedenen Online-Einkäufe erfordern i.d.R. die Eingabe einer Kontoverbindung und einer Lieferadresse

Werden nun alle diese Informationen verbunden und ausgewertet, kristallisiert sich in kürzester Zeit ein detailliertes und umfangreiches Profil und Netzwerk einer realen Person:

- Online-Communities, wie facebook bieten viele Möglichkeiten der Auswertung: Freundschaftsbeziehungen, Fotos.. Neben diesem Datenpool kann durch die Kombination mit anderen Datenkrümeln der reale Namen und die meisten genutzen Mailadresse zugeordnet werden

- Die IP-Adresse des Absenders im Header der E-Mails kann mit anderen Einträgen von Cookies oder User-Tracking-Systemen zeitlich korreliert werden und so können den Surf-Profilen der anonymen Mail-Adressen reale Namen zugeordnet werden.

- In Foren und Blog findet man Postings und Kommentare, häufig mit den gleichen Pseudonymen, die auch für die E-Mail Adressen verwendet werden. Zusätzlich ergibt sich die Verbindung zwischen dem Foren-Account und der anonymen E-Mailadresse durch die Nutzung letzterer bei der Anmeldung im Forum. Außerdem können durch den Vergleich von Aussagen und Wortwahl Korrelationen zwischen Pseudonymen in Foren und Blogs hergestellt werden.

- Durch Datenschutzpannen können auch die Informationen über Online-Einkäufe mit anderen Daten verknüpft werden (Prüf- und Gütesigel bieten hierbei keinen ausreichenden Schutz).

- Es gibt Firmen, die genau auf diese Verknüpfung von Datenpaketen spezialisiert sind

Gründe, warum die Datenpakete und ihre Verkettung interessant sind:

- Auswertung aus kommerziellem Hintergrund, um z.B. Kauf-Entscheidungen zu beeinflussen.

- Personalabteilungen suchen im Internet nach Informationen über Bewerber_innen

- Firmen verschaffen sich unrechtmäßig Zugang zu Kommunikations- und Bankdaten, um ihrer Mitarbeiter_innen auszuforschen

- Identitätsdiebstahl (kommerzielles und/oder kriminelles Interesse)

- Terrorismusabwehr (Geheimdienste)

- politische Verfolgung (Regierungen bzw. Geheimdienste)

Fazit: Es gibt vielfältige Arten der Verknüpfung der Datenpakete und Informationen. Diese Datenverkettung ist eine neue Qualität für Angriffe auf die Privatsphäre, die unterschätzt wird !