3.15 Smartphone: Verschlüsselung

| Folien-Nr. und Quellenangabe | Inhalt | Didaktische Hinweise |

|---|---|---|

| Folie Nr. 25, Quelle: https://www.privacy-handbuch.de/handbuch_71.htm\ | Verschlüsselung und andere Kryptographie auf dem Smartphone | Ziel: aufklären und Bewusstsein schaffen |

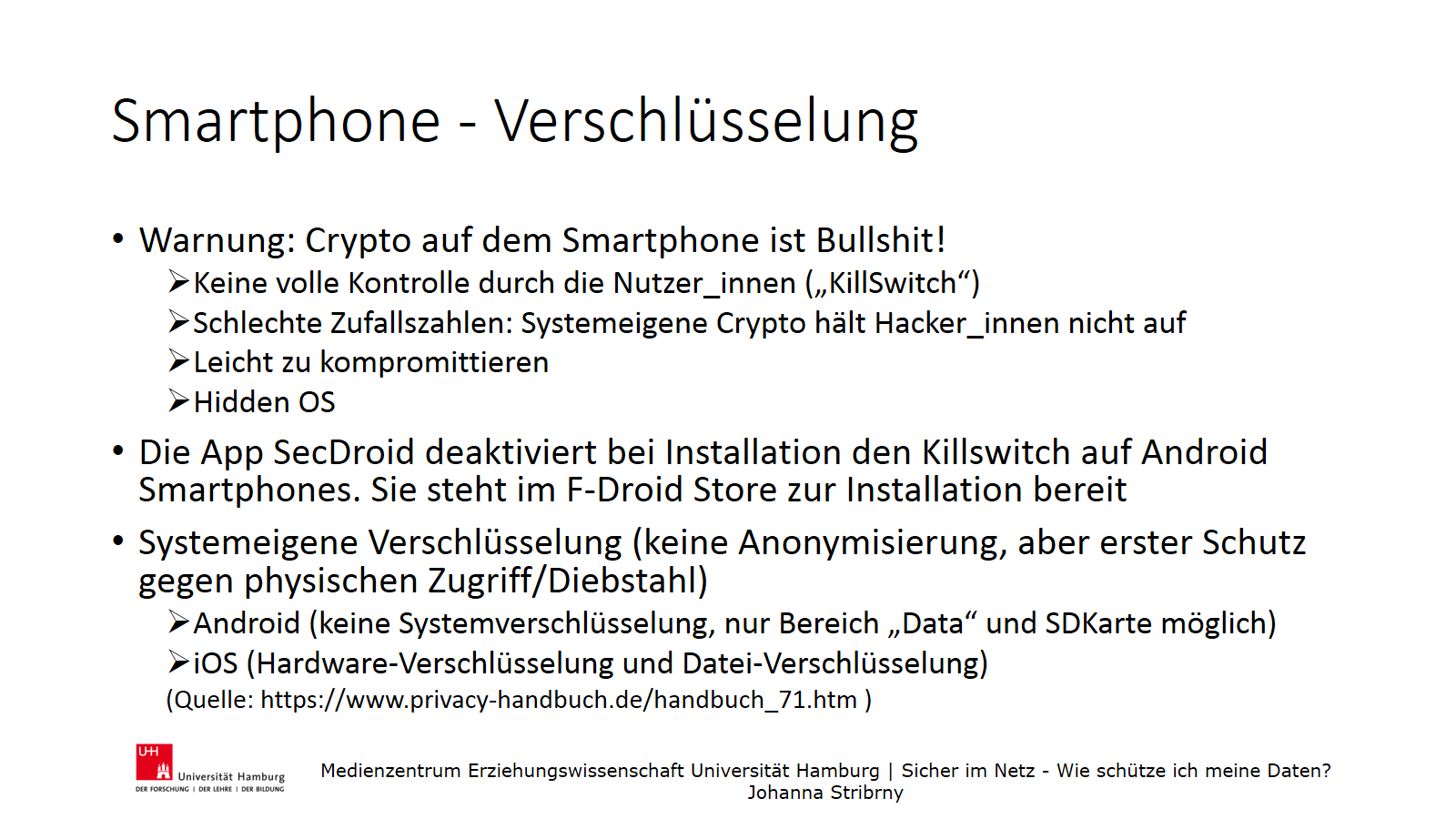

Zu aller erst sei darauf hingewiesen: Warnung! Crypto auf dem Smartphone ist Bullshit!

Das liegt in erster Linie daran, dass jede Form der Kryptographie auf einen sicheren Anker angewiesen ist - und dieser ist, wie bereits in den vorherigen Anmerkunge angeklungen auf einen Smartphone nunmal nicht vorhanden, da das Gerät ansich unsicher angelegt ist (Betriebssystem und "Hintertüren" der Hersteller*innen) (https://www.privacy-handbuch.de/handbuch_71.htm\. Einige konkrete Beispiele hierfür sind:

- Keine volle Kontrolle durch die Nutzer_innen („KillSwitch“)

- Schlechte Zufallszahlen: Systemeigene Crypto hält Hacker*innen nicht auf

- Leicht zu kompromittieren (Remote Code Execution; Frameworks..)

- Hidden OS

KillSwitch: Einige dieser Aspekte sind ein Standard des*der Betriebssystem-Hersteller*in, wie z.B. der "KillSwitch", welcher es Android erlaubt Apps zu installieren, zu löschen oder zu deinstallieren - grundsätzlich ist es natürlich begrüßens wert, dass dies eigentlich dafür gedacht ist schädliche Software schnellstmöglich zu beheben, dass sich damit allerdings auch andere Dinge ermöglichen liegt auf der Hand (https://www.privacy-handbuch.de/handbuch_71.htm\. Hinweis: es gibt Apps, die diese Funktion des KillSwitch deaktivieren, allerdings ist die Anwendung ebenfalls wieder an ein fortgeschrittenes IT-Wissen geknüpft.

Schlechte Zufallszahlen: Alle kryptographischen Anwendungen basieren auf guten Zufallszahlen. Wenn nun also der ZUfallszahlengenerator nicht gut ist, dann wird sich auf ein Werkzeug verlassen, welches bereits mit wenigen IT-Kompetenzen und weniger anspruchsvollen Rechenleistungen komplett z.b: für kriminelle Zwecke genutzt werden kann. Dies ist beispielsweise 2014 passiert, als es Kriminellen gelang die Geldbörsen von BitCoin-Nutzer*innen zu leeren (https://www.privacy-handbuch.de/handbuch_71.htm\.

Kompromittierbar: Eine weitere "Highlight" der unsicheren Teile eines Smartphones ist das "Remote Code Execution". Normalerweise ist das ein schwerer Sicherheitsfehler. Bei Android Smartphones ist es ein Feature. Apps können Codes aus dem Internet nachladen, die weder von Sicherheitsscannern auf dem Smartphone noch von den Sicherheitsprüfungen in App Stores kontrolliert werden können. Viele kostenlose Apps nutzen diese Möglichkeit für Werbezwecke. Da die Verschlüsselung der Internetverbindungen zu den Servern nicht immer dem aktuellen Stand entspricht oder garnicht vorhanden ist, kann ein*e Angreifer*in gezielt bestimmte Smartphones mit Trojanern verseuchen, indem der Download on-the-fly modifiziert wird (https://www.privacy-handbuch.de/handbuch_71.htm\.

Sogenannte "Frameworks" sind ebenfalls ein Bestandteil, um ein Smartphone zu kompromittieren. Mit einigen Frameworks kann die gesamte Kryptographie auf einem Gerät ausgehebelt werden, auch wenn die Software root-Rechte zur Installation benötigt, was aber laut C. Mulliner kein große Hürde ist. Hacker haben bereits gute Lösungen entwickelt, zB. Remote rooting (https://www.privacy-handbuch.de/handbuch_71.htm\.

Hidden OS: In jedem Smartphone steckt neben dem End-User-Betriebssystem (Android, iOS, Windows Phone) und dem Linux Kernel ein weiteres, verstecktes Betriebssystem. Dieses Hidden OS läuft auf dem Breitband Prozessor und bearbeitet die Kommunikation mit den Mobilfunkstationen in Echtzeit. Es handelt sich dabei um ein Real-Time Betriebssystem. Der Markt wird von Qualcomm mit AMSS dominiert, die Software ist Closed Source. Im Betrieb hat das Hidden OS die volle Kontrolle über die gesamte Hardware incl. Mikrofon und Kamera. Linux Kernel und End-User Betriebssysteme laufen als Slaves unter Kontrolle des Hidden OS (https://www.privacy-handbuch.de/handbuch_71.htm\

Verschlüsselung: Auch wenn bereits darüber aufgeklärt wurde, dass Kryptographie auf gut gewählten Zufallszahlen basiert, gibt es dennoch einige kryptographische Elemente, die sich als sehr alltagstauglich erweisen, wie z.B. die Systemeigene Verschlüsselung (Android & iOS), die immerhin einen ersten Schutz gegen die ersten Stufen des physischen unerwünschten Zugriffs/Diebstahl schützt, jedoch keinerlei Anonymisierung ermöglicht.

- Android (keine Systemverschlüsselung, nur Bereich „Data“ und SD-Karte möglich)

- iOS (Hardware-Verschlüsselung und Datei-Verschlüsselung)